DNS играет важную роль в преобразовании доменных имен в IP-адреса для доступа к веб-сайтам в Интернете. Ясно понимать Что такое DNS?, то, как этот инструмент работает и функционирует, поможет вам оптимизировать работу в Интернете, а также повысить скорость доступа. В этой статье будут представлены подробные инструкции по DNS и тому, как наиболее эффективно использовать DNS для повышения безопасности и производительности сетевого подключения.

1. Что такое DNS?

DNS, сокращение от системы доменных имен, — это система управления и разрешения доменных имен, которая помогает определять IP-адреса, соответствующие веб-сайтам или ресурсам в Интернете. Когда вы вводите URL-адрес в свой браузер, DNS используется для определения IP-адреса сервера, содержащего этот веб-сайт, что помогает браузеру правильно подключиться.

Помимо разрешения доменных имен для веб-сайтов, DNS также поддерживает другие службы, такие как адреса электронной почты, FTP-серверы и многие другие сетевые службы. Кроме того, DNS также предоставляет функции безопасности, такие как цифровые подписи и шифрование, для защиты информации при передаче по сети.

2. Для чего используется DNS?

Снаружи Что такое DNS?, многие люди также задаются вопросом, для чего используется DNS? Можно сказать, DNS-сервер играет важную роль в преобразовании доменных имен в IP-адреса, позволяя браузерам получать доступ и подключаться к веб-сайтам или ресурсам в Интернете. В частности, DNS-сервер имеет следующие функции:

-

Разрешение доменного имени: DNS-сервер преобразует доменное имя веб-сайта в IP-адрес сервера, содержащего этот веб-сайт. Когда пользователь вводит доменное имя в браузер, система отправляет запрос на DNS-сервер, чтобы найти соответствующий IP-адрес.

-

Хранение информации DNS: DNS-сервер хранит данные, связанные с доменными именами и IP-адресами. При наличии запроса на поиск система выполняет запрос из своей базы данных, чтобы определить IP-адрес, связанный с этим доменным именем.

-

Обновите информацию DNS: DNS-сервер можно настроить на автоматическое или ручное обновление информации о доменных именах и IP-адресах. Это сделают сетевые администраторы или инструменты управления DNS.

-

Увеличение скорости доступа: DNS-сервер повышает скорость доступа, сохраняя информацию DNS в кеше. Это помогает сократить время ответа на запрос за счет извлечения данных из кэша вместо запроса на другой сервер.

-

Информационная безопасность DNS: DNS-сервер можно настроить для защиты безопасности данных DNS с помощью таких мер, как шифрование, цифровые подписи и аутентификация пользователей. Эти функции помогают обеспечить безопасную передачу информации DNS и предотвратить ее кражу.

3. Как работает DNS

Когда вы вводите в браузере адрес веб-сайта, например hidemyacc.com, ваш компьютер на самом деле не распознает имена — он распознает только IP-адреса (например, 104.26.9.233).

DNS (система доменных имен) работает как телефонный справочник Интернета, преобразуя доменные имена в IP-адреса, чтобы ваш браузер знал, куда ему следует перейти.

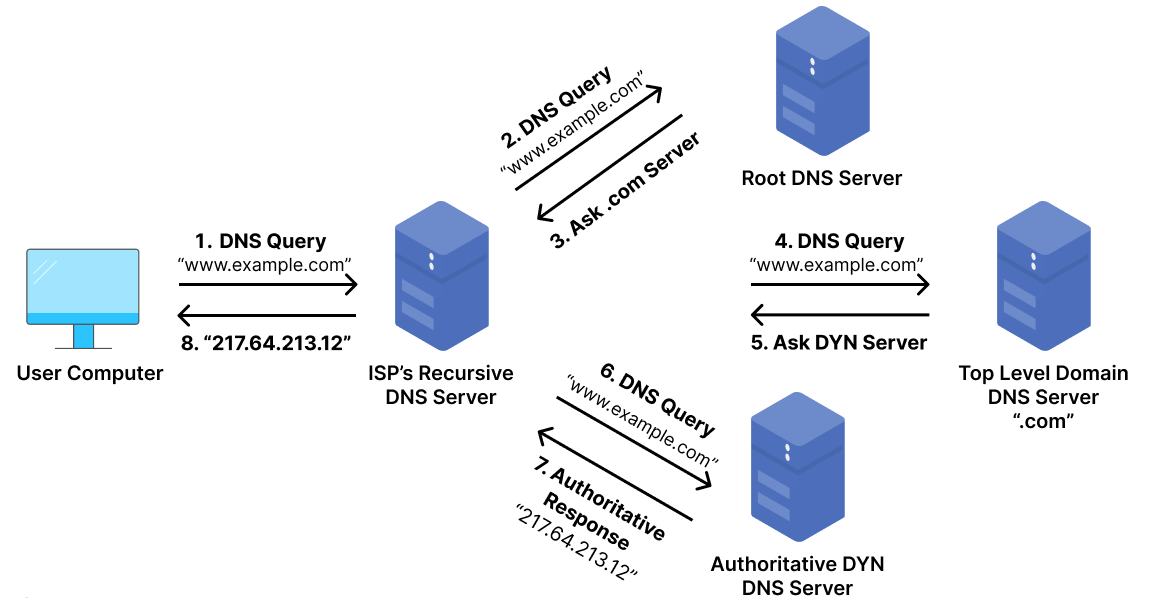

3.1. Ваше устройство запрашивает DNS-резолвер

Сначала ваш компьютер или браузер отправляет запрос DNS-резолверу (обычно от вашего интернет-провайдера или публичному, например Google DNS 8.8.8.8или Cloudflare 1.1.1.1):

«Какой IP-адрес у hidemyacc.com?»

Если резолвер уже знает ответ (сохранён в кэше), он отвечает сразу. Если нет, он начинает его искать.

3.2. Резолвер запрашивает корневой сервер

Корневой сервер — это верхний уровень DNS-системы. Он не знает точного IP-адреса, но знает, какой сервер обрабатывает домены .com, .org, .net и т. д. Поэтому он говорит: «Спросите сервер .com».

3.3. Резолвер обращается к серверу доменов верхнего уровня (.com, .org, .vn, …).

Сервер домена верхнего уровня (TLD) для .com знает, какой DNS-сервер отвечает за hidemyacc.com. Он отвечает: «Вы можете найти hidemyacc.com на этом DNS-сервере».

3.4. Резолвер запрашивает авторитетный DNS-сервер.

Наконец, резолвер обращается к авторитетному DNS-серверу — «официальному» для данного домена. Этот сервер содержит актуальные DNS-записи и выдаёт окончательный ответ: hidemyacc.com → 104.26.9.233

Резолвер сохраняет этот результат (для более быстрого использования в следующий раз) и отправляет его обратно в ваш браузер.

3.5. Браузер подключается к веб-сайту.

Теперь ваш браузер использует этот IP-адрес для подключения к реальному веб-серверу и загружает для вас веб-сайт.

Резюме : Браузер → DNS-распознаватель → Корневой сервер → TLD-сервер → Авторитетный сервер → Возвращает IP → Загрузка веб-сайта

Дополнительный совет для читателей

Сегодня весь процесс DNS происходит очень быстро, обычно всего за несколько миллисекунд, благодаря DNS-кэшированию. Кэширование означает, что ваш компьютер и DNS-серверы запоминают результаты на короткое время, поэтому при следующем посещении того же сайта он загрузится практически мгновенно.

Современные DNS-провайдеры, такие как Cloudflare (1.1.1.1) и Google DNS (8.8.8.8), также поддерживают DNS по HTTPS (DoH) и DNS по TLS (DoT) . Эти технологии шифруют ваши DNS-запросы , что затрудняет для любого, например, вашего интернет-провайдера или хакеров, отслеживание посещаемых вами сайтов.

Использование зашифрованного DNS помогает повысить конфиденциальность и безопасность при каждом выходе в сеть.

4. Типы DNS-серверов.

DNS можно классифицировать по-разному в зависимости от того, как он работает, где используется и насколько он безопасен. Понимание этих категорий поможет вам увидеть, что происходит за кулисами каждый раз, когда вы посещаете веб-сайт.

4.1. В зависимости от роли в процессе запроса

Когда вы вводите домен, например, google.com , ваше устройство не подключается напрямую к этому сайту. Вместо этого оно отправляет запрос рекурсивному DNS-серверу (также называемому резолвером). Этот сервер, обычно предоставляемый вашим интернет-провайдером (ISP) или общедоступной службой, такой как Google DNS или Cloudflare DNS , действует как вспомогательный инструмент, выполняя поиск правильного IP-адреса от вашего имени.

Если решатель еще не знает ответа, он следует по следующему пути:

- Сначала он проверяет корневой DNS-сервер , который сообщает ему, где найти сервер домена верхнего уровня (TLD), например,

.comили.org. - Затем распознаватель связывается с DNS-сервером домена верхнего уровня , который направляет его на авторитетный DNS-сервер , на котором хранится реальная запись домена.

После ответа авторитетного сервера ваш браузер получает правильный IP-адрес и загружает веб-сайт.

Короче говоря, рекурсивный DNS запрашивает, а авторитетный DNS отвечает — так ваше устройство находит интернет.

По данным Cloudflare Learning Center , этот процесс происходит в течение миллисекунд и включает в себя несколько DNS-серверов, работающих вместе в цепочке запросов.

4.2. В зависимости от области использования

DNS-серверы также можно сгруппировать по месту и способу их использования.

- Публичный DNS:

Открыт для всех пользователей Интернета, прост в настройке и зачастую быстрее, чем DNS вашего интернет-провайдера по умолчанию.

Популярные примеры включают Google DNS (8.8.8.8) , Cloudflare DNS (1.1.1.1) и Quad9 DNS (9.9.9.9) .

Это отличные варианты, если вам нужна большая скорость, надежность или конфиденциальность.

- Частный (или локальный) DNS:

Используется внутри компаний или домашних сетей для управления внутренними доменными именами, такими как server.localили intranet.company.

Этот тип помогает улучшить внутреннюю скорость и контролировать, какие устройства могут получать доступ к определенным ресурсам.

Как пояснили разработчики Google , публичные резолверы, такие как Google DNS, направлены на повышение как производительности, так и безопасности по сравнению с DNS-системами интернет-провайдеров по умолчанию.

4.3. В зависимости от уровня безопасности

Традиционная DNS использует простой текстовый обмен данными (UDP-порт 53). Это означает, что ваши DNS-запросы и посещаемые вами веб-сайты могут видеть все, кто следит за сетью, включая интернет-провайдеров и злоумышленников.

Для повышения конфиденциальности современные DNS-сервисы теперь поддерживают зашифрованные протоколы, такие как:

- DNS через HTTPS (DoH) — отправляет DNS-запросы через HTTPS, шифруя ваши действия как защищенное веб-соединение.

- DNS поверх TLS (DoT) — похож на DoH, но использует протокол TLS для шифрования, часто применяется маршрутизаторами или мобильными системами.

Благодаря этим зашифрованным параметрам третьим лицам становится гораздо сложнее отслеживать историю ваших посещений.

По данным Mozilla Developer Network , DNS через HTTPS помогает защитить пользователей, шифруя запросы и предотвращая потенциальное прослушивание или вмешательство.

5. Сравнение популярных публичных DNS-резолверов

При смене DNS по умолчанию публичные резолверы обычно являются первым выбором. Они быстрые, надёжные и бесплатные, но у каждого сервиса есть свои преимущества. В таблице ниже представлено краткое сравнение самых популярных из них:

| DNS-провайдер | Адрес | Основной фокус | политика конфиденциальности | Лучше всего подходит для |

|---|---|---|---|---|

| Google DNS | 8.8.8.8 / 8.8.4.4 | Скорость и глобальная надежность | Ведет временные журналы для повышения производительности и предотвращения злоупотреблений ( разработчики Google ) | Пользователи, которым нужна стабильность и высокая производительность |

| Cloudflare DNS | 1.1.1.1 / 1.0.0.1 | Конфиденциальность и шифрование | Отсутствие регистрации IP-адресов, данные удаляются в течение 24 часов ( Cloudflare ) | Пользователи, которые ценят конфиденциальность и безопасность |

| Quad9 DNS | 9.9.9.9 | Безопасность и блокировка угроз | Некоммерческая организация, не отслеживает пользователей, блокирует вредоносные домены ( Quad9 ) | Пользователи, которым нужна защита от вредоносных программ и фишинга |

| OpenDNS | 208.67.222.222 / 208.67.220.220 | Родительский контроль и фильтрация | Может сохранять анонимные журналы для аналитики ( Cisco OpenDNS ) | Семьи или малый бизнес, которым нужна фильтрация контента |

Короче говоря, Google DNS идеально подходит тем, кто ценит производительность, Cloudflare DNS подходит пользователям, заботящимся о конфиденциальности, Quad9 фокусируется на безопасности, а OpenDNS отлично подходит для управления безопасными средами просмотра. Вы даже можете комбинировать их в зависимости от ваших целей, например, использовать Cloudflare на личном устройстве и OpenDNS для домашней сети.

>>> О публичном DNS

- Зачем использовать DNS 8.8.8.8 ? Улучшите свой браузер с помощью публичного DNS от Google.

- 1.1.1.1 DNS : что это такое и как оно может улучшить скорость и конфиденциальность вашего Интернета?

- Публичный DNS-сервер Google : что это такое и как его настроить для более быстрого Интернета

6. DNS и конфиденциальность: что происходит за кулисами

Каждый DNS-запрос раскрывает небольшой фрагмент вашего цифрового следа. Каждый раз, когда вы вводите адрес веб-сайта, ваш запрос проходит через DNS-провайдера, будь то ваш интернет-провайдер, Google или другой публичный резолвер. Большинство провайдеров ведут журналы в течение ограниченного времени для оптимизации производительности и предотвращения злоупотреблений, но эти записи также могут показать, какие веб-сайты вы посещаете и когда.

Именно поэтому сервисы, ориентированные на конфиденциальность, такие как Cloudflare и Quad9, обещают «отсутствие отслеживания пользователей» и минимальное сохранение данных. Если вы серьёзно относитесь к конфиденциальности в интернете, настоятельно рекомендуется включить DNS по HTTPS (DoH) или DNS по TLS (DoT) . Оба варианта шифруют ваши DNS-запросы, не позволяя интернет-провайдерам или сетевым администраторам просматривать историю вашего браузера. По данным Mozilla , DoH — один из самых простых и эффективных способов защиты пользователей от отслеживания и перехвата данных.

Для продвинутых пользователей, особенно тех, кто управляет несколькими учётными записями с помощью таких инструментов, как Hidemyacc, выбор безопасного DNS — это не только вопрос конфиденциальности. Он также гарантирует, что каждый профиль браузера работает в собственной изолированной среде, предотвращая утечки данных между учётными записями и несоответствия в цифровых отпечатках.

7. Утечки DNS при использовании VPN или прокси

Утечка DNS происходит, когда ваше устройство отправляет DNS-запросы за пределы зашифрованного VPN-туннеля. В этом случае, даже если ваш IP-адрес замаскирован, ваш интернет-провайдер или посещаемые вами веб-сайты всё равно могут видеть, куда вы переходите. Обычно это происходит, когда операционная система продолжает использовать ваш DNS по умолчанию (часто от вашего интернет-провайдера) вместо DNS, предоставляемого VPN-сервером.

Вы можете проверить подключение с помощью таких инструментов, как ipfighter.com/dns-leak-check, dnsleaktest.com или ipleak.net . Если в результатах отображаются DNS-серверы вашего интернет-провайдера, а не VPN, это означает, что ваши DNS-запросы подвержены утечке. Чтобы исправить это, включите «Защиту от утечки DNS» в вашем VPN-приложении или вручную настройте системный DNS на Cloudflare, Google или Quad9.

Некоторые браузеры, включая Chrome и Firefox, также поддерживают DNS по HTTPS, что добавляет ещё один уровень шифрования к VPN. По данным разработчиков Google , многие утечки DNS возникают из-за несинхронизации конфигураций VPN и системных настроек DNS. Очистка кэша DNS после подключения к VPN или ручное переопределение системных настроек DNS обычно позволяет полностью решить эту проблему.

Так как же это предотвратить?

Самый простой способ — использовать VPN со встроенной защитой от утечек DNS. Большинство современных VPN автоматически направляют все DNS-запросы через собственные зашифрованные серверы, гарантируя, что ни один запрос не покинет защищённый туннель. Всегда проверяйте настройки VPN. Если есть опция «Предотвращать утечки DNS» или «Настраиваемый DNS», убедитесь, что она включена.

Если вы предпочитаете ручной подход, вы можете настроить собственные DNS-серверы на системном уровне. Такие сервисы, как Cloudflare (1.1.1.1) или Quad9 (9.9.9.9), — хороший выбор, поскольку они обеспечивают конфиденциальность и не регистрируют действия пользователей. Таким образом, даже если VPN-соединение прервётся, ваше устройство не будет использовать DNS вашего интернет-провайдера.

Ещё один разумный шаг — включить шифрование DNS прямо в браузере. Chrome, Firefox и Edge теперь поддерживают DNS поверх HTTPS (DoH) — функцию, которая скрывает DNS-запросы внутри зашифрованного HTTPS-трафика. При её включении даже провайдеры общедоступных сетей Wi-Fi и сетевые администраторы не смогут видеть, какие сайты вы посещаете. По данным Mozilla, DoH значительно снижает вероятность перехвата или записи DNS-данных.

Также следует очищать кэш DNS после подключения к VPN или изменения конфигурации сети. Это удалит все записи, оставшиеся до безопасного соединения, предотвращая случайное разрешение доменов через неправильный сервер. В Windows это можно сделать, открыв командную строку и введя команду ipconfig /flushdns.

8. Как просто и быстро использовать DNS

Выбор правильного DNS-сервера может повысить скорость вашего интернет-доступа. Вот краткое руководство по смене DNS-сервера на вашем компьютере:

Шаг 1: Откройте Панель управления. Нажмите меню «Пуск» и найдите «Панель управления».

Шаг 2: Доступ к состоянию сети: Перейдите в раздел «Просмотр состояния сети и задач», чтобы просмотреть информацию о сети.

Шаг 3: Выберите текущую сеть: выберите используемое вами интернет-подключение.

Шаг 4: Откройте «Свойства». Нажмите кнопку «Свойства», чтобы изменить параметры сети.

- Выберите протокол Интернета версии 4: Найдите и выберите «Протокол Интернета версии 4» в списке.

- Обновите DNS: выберите «Использовать следующие адреса DNS-серверов» и введите новый DNS-адрес.

Шаг 5: Нажмите «ОК», чтобы сохранить изменения. Вы завершили смену DNS-сервера и можете проверить скорость сети.

>>> Подробнее по этой теме:

- Что такое Chrome Net Internals DNS ? Очистите кэш DNS в Chrome.

- Устранение неполадок DNS_PROBE_FINISHED_NXDOMAIN на мобильных устройствах

- Уменьшите количество рекламы на всех устройствах : как может помочь смена DNS

- Как изменить DNS на Windows и Mac : полное руководство по улучшению скорости интернета и конфиденциальности

9. FAQ

Как исправить проблему с DNS-сервером?

Вы можете сбросить настройки DNS или перейти на надёжный общедоступный резолвер, например, Cloudflare или Google DNS. В Windows выполните команду , ipconfig /flushdnsчтобы очистить кэшированные записи перед повторным подключением.

Улучшает ли DNS работу Интернета?

Да. Быстрый и стабильный DNS ускоряет загрузку веб-сайтов и повышает эффективность разрешения доменных имён браузером.

Что произойдёт, если DNS отключен?

Без DNS браузеры не смогут преобразовывать доменные имена в IP-адреса. Вам придётся вводить числовой IP-адрес каждого сайта, что непрактично.

Каковы недостатки DNS?

Традиционные DNS не шифруются и могут быть перехвачены или зарегистрированы интернет-провайдерами. Кроме того, если DNS-сервер выходит из строя, веб-сайты могут отображаться как «недоступные», даже если они работают.

Обходит ли смена DNS все геоблокировки?

Нет. DNS может обходить лёгкие ограничения, но большинство региональных блокировок используют определение по IP-адресу. Для полного доступа вам понадобится VPN или прокси-сервер.

Замедляет ли DNS через HTTPS запросы?

Незначительно. Шифрование добавляет минимальные накладные расходы, но в большинстве современных браузеров разница едва заметна.

Защищает ли DNSSEC от всех спуфинговых атак?

Он защищает от поддельных DNS-ответов, но не от перехвата на уровне сети или атак типа «человек посередине». Это важный уровень защиты, но не полная защита.

Маскирует ли VPN DNS-запросы? (И когда происходит утечка DNS?)

VPN должен шифровать DNS-запросы внутри своего туннеля, но утечка происходит, если ваша система продолжает использовать DNS провайдера за пределами VPN. Всегда проверяйте подключение после включения VPN.

Какой резолвер выбрать для скорости, конфиденциальности или безопасности?

Для скорости: Google DNS. Для конфиденциальности: Cloudflare DNS. Для безопасности: Quad9 DNS (блокирует вредоносные домены).

Как TTL влияет на распространение DNS при смене IP-адреса или развёртывании веб-сайта?

TTL (время жизни) определяет длительность кэширования DNS-записей. Более низкие значения TTL ускоряют распространение изменений, что полезно при переносе серверов или обновлении записей.